Smartfony na celowniku przestępców. Poradnik bezpieczeństwa dla użytkowników

W dobie cyfrowej rewolucji smartfony stały się nieodłącznym elementem naszego życia. Te niewielkie urządzenia skrywają jednak w sobie ogromny potencjał, nie tylko jako narzędzia komunikacji i rozrywki, ale również jako cel ataków cyberprzestępców. Co możemy zrobić, aby ograniczyć ryzyko? Jak zadbać o zabezpieczenie smartfonów przed nieautoryzowanym dostępem, złośliwymi atakami i kradzieżą tożsamości?

Zabezpieczenie smartfonów – Spis treści

Fot. Asterfolio / Unsplash

Mimo że na smartfonach przechowujemy dużą ilość poufnych danych, rzadko kiedy dbamy o dobre zabezpieczenie smartfonów. Na dodatek stale nosimy je ze sobą, traktujemy jako środek płatniczy i nawigację, robimy nim masę zdjęć i nagrań, dzielimy się treściami, robimy zakupy… Nic więc dziwnego, że są one łakomym kąskiem dla hakerów, którzy mogą wykorzystać smartfony do śledzenia lokalizacji, podsłuchiwania rozmów, przeglądania prywatnych treści i uzyskiwania dostępu do aplikacji bankowych.

Co twój telefon zdradzi przestępcom?

Smartfony skomasowały w sobie tak wiele funkcji i rozwiązań, że dziś nie potrafimy bez nich funkcjonować. Powierzamy im największe sekrety i najbardziej wrażliwe dane – stają się istotną częścią naszego życia. Dlatego osoba, która będzie w stanie uzyskać nieautoryzowany dostęp do telefonu, dowie się wszystkiego o nas i naszym życiu, gdzie mieszkamy, kogo mamy w kręgu znajomych, a także uzyska dostęp do aplikacji bankowych, dokumentów i pozna najbardziej skrywane tajemnice.

Oto jak przestępcy mogą wykorzystać twój telefon:

- Poznanie lokalizacji i śledzenie jej za pomocą GPS.

- Podsłuchiwanie, co mówi użytkownik, a także nagrywanie rozmów telefonicznych.

- Przeglądnie zapisanych zdjęć i filmów, zarówno lokalnie, jak i w chmurze.

- Włączanie aparatu fotograficznego w dowolnym momencie.

- Czytanie wszystkich wpisywanych tekstów i rejestrowanie dotknięć na klawiaturze – co pozwala poznać numery pin i hasła do kont w aplikacjach bankowych, sklepach internetowych i sieciach społecznościowych.

- Czytanie wiadomości dowolnego typu, nawet tych zaszyfrowanych.

- Rejestrowanie całej aktywności, nawet wtedy, gdy urządzenie jest zablokowane.

Jakie są rodzaje ataków na smartfony?

Najczęściej przed zagrożeniami związanymi z atakami na urządzenia mobilne może uchronić nas czujność i zdrowy rozsądek. Jest wiele metod, które stosują przestępcy, aby dostać się do naszych urządzeń.

Socjotechnika (phishing, smishing, vishing)

Warto szczególną uwagę zwrócić na taktyki socjotechniczne, które przestępcy wykorzystują do uzyskania dostępu do danych, kradzieży pieniędzy i tożsamości oraz przejmowania kont. Popularny jest tu zwłaszcza phishing, który polega na podszywaniu się pod legalną instytucję (np. bank, operatora) w celu nakłonienia ofiary do podania poufnych danych, takich jak loginy, hasła, dane karty płatniczej. Najczęściej odbywa się to za pomocą e-maili lub stron internetowych, które łudząco przypominają strony prawdziwych instytucji.

Fot. Mohamed Hassan / Pixaby

Jest też smishing, czyli rodzaj phishingu, który odbywa się za pomocą wiadomości SMS. Wiadomości te często zawierają linki, które po kliknięciu przekierowują ofiarę na fałszywą stronę internetową lub infekują jej telefon złośliwym oprogramowaniem. Nie zapomnijmy też o vishingu, który wykorzystuje rozmowy telefoniczne. Tutaj oszuści podszywają się pod pracowników banków lub sieci komórkowych, urzędników lub pracowników innych instytucji. Manipulują ofiarą tak, aby podała poufne dane lub wykonała inne działanie. Do tej taktyki należą telefony z informacją o nieautoryzowanym przelewie z konta bankowego i prośbą o podanie danych do logowania czy z informacją o awarii komputera i prośbą o zainstalowanie oprogramowania antywirusowego.

Zainstalowanie złośliwego oprogramowania

Tutaj możemy przejść do kwestii niebezpiecznego oprogramowania, które (nierzadko podszywając się pod inne aplikacje) może kraść dane osobowe lub pozwala przestępcom przejąć kontrolę nad urządzeniem. Gry, programy do edycji grafiki, skanery kodów QR czy inne tego typu aplikacje, które wydają się niegroźne i zupełnie legalne, po zainstalowaniu bombardują użytkownika reklamami czy usiłują naciągnąć na różnego rodzaju usługi premium, subskrypcje i abonamenty.

Fot. obraz wygenerowany za pomocą DALLE-3

Nawet legalne sklepy z oprogramowaniem nie są wolne od złośliwych aplikacji, dlatego należy zachować czujność, gdy aplikacja chce uprawnienia, których nie powinna potrzebować do pracy (np. kalkulator, który chce dostęp do kontaktów i rozmów telefonicznych), zbytnio obciąża baterię (np. wciąż działa w tle) lub wykorzystuje mobilną transmisję danych (zwłaszcza gdy nie wymaga połączenia z internetem). Co więcej, do zainfekowania smartfonów przestępcy wykorzystują publiczne ładowarki USB (atak typu „juice jacking”).

Ataki przez niezabezpieczone sieci Wi-Fi

Zaproszeniem dla cyberprzestępców może być korzystanie z niezabezpieczonych sieci Wi-Fi, zwłaszcza przy braku VPN. W ten sposób użytkownik narażony jest na podsłuchiwanie i przechwytywanie danych. Najbardziej podatne na ataki są sieci bez zabezpieczeń (niewymagające podania hasła i pozbawione szyfrowania), zwłaszcza te w hotelach, kawiarniach, centrach handlowych i na lotniskach.

Fot. Anna Shvets / Pexels.com

Wyciek danych

Ataki bywają też konsekwencją wycieku danych, do których przyczyniają się źle zabezpieczone aplikacje, witryny i bazy danych. Tego typu wyciek może być niezamierzony (kwestie błędnej konfiguracji zabezpieczeń i zarządzania danymi) albo nastąpić w wyniku cyberataku (na co nie będziemy mieć wpływu). Niemniej w pierwszym przypadku możemy w pewnym stopniu ograniczyć ryzyko poprzez dostosowanie ustawień bezpieczeństwa tak, by ograniczyć dane gromadzone przez każdą aplikację i unikać korzystania z tych, które żądają dostępu do zbyt wielu informacji.

Zabezpieczenie smartfonów: Jak chronić swój smartfon przed atakami?

Jest wiele sposobów, aby poprawić zabezpieczenie smartfonów i zminimalizować szkody, które mógłby wywołać nieautoryzowany dostęp do telefonu. Przede wszystkim konieczne jest dbanie o szeroko rozumianą prywatność w sieci, aktualizacje systemu i aplikacji oraz regularne instalowanie poprawek bezpieczeństwa, które nierzadko łatają luki wykorzystywane przez hakerów.

Fot. nensuria / Freepik

Opowiadanie o silnych i unikalnych hasłach może być truizmem, ale im więcej zabezpieczeń i im są one silniejsze, tym bardziej utrudniamy zadanie przestępcom. Długość i stopień skomplikowania hasła ma znaczenie, podobnie jak to, aby nie wykorzystywać jednego hasła do wielu kont. I tam, gdzie się da, warto ustawić uwierzytelnianie dwuskładnikowe oraz stosować najsilniejsze opcje zabezpieczeń, na przykład klucze sprzętowe.

Dbając o zabezpieczenie smartfonów, warto także zachować czujność podczas instalowania aplikacji – nawet z oficjalnych, firmowych sklepów (Google Play nie jest wolny od malware). Tutaj trzeba dokładnie czytać recenzje i sprawdzać, do jakich danych chce mieć dostęp aplikacja. Warto korzystać z narzędzi, które producenci smartfonów włączają do swojego oprogramowania, np. Samsung Knox czy Motorola Secure.

Fot. Freepik

Obowiązkowe jest też korzystanie z szyfrowania danych na telefonie i tworzenie regularnych kopii zapasowych. Należy też unikać korzystania z niezabezpieczonych sieci Wi-Fi (a jeśli jest to konieczne, to używać wtedy VPN-u), oraz z ogólnodostępnych portów USB. Lepiej używać własnej ładowarki i skorzystać z gniazd prądu zmiennego.

W trosce o zabezpieczenie smartfonów nie możemy zapominać o podstawach, czyli wiadomościach służących do zmanipulowania nas do klikania w linki lub otwieranie plików załączonych do wiadomości. Tutaj przestępcy mogą wykorzystywać tzw. spoofing, czyli fałszowanie informacji w celu podszywania się pod kogoś innego – w tym przypadku adresu nadawcy, aby wiadomość wyglądała na wysłaną z legalnego źródła.

Zagrożenia i ataki, na które nie mamy wpływu

Nie mamy zbyt dużego wpływu na niektóre metody przestępców, z których obecności lub działania nie zdajemy sobie nawet sprawy. Na przykład urządzenia do podsłuchiwania rozmów telefonicznych. Pozwalają one odtworzyć fałszywą wieżę telefonii komórkowej i przejąć komunikację. Takie prowizoryczne wieże lub femtokomórki są sprzedawane przez firmy telekomunikacyjne jako wzmacniacze sygnału, a w rzeczywistości mogą przejąć wszystkie połączenia telefoniczne, wiadomości oraz e-maile i udostępnić je potencjalnemu hakerowi.

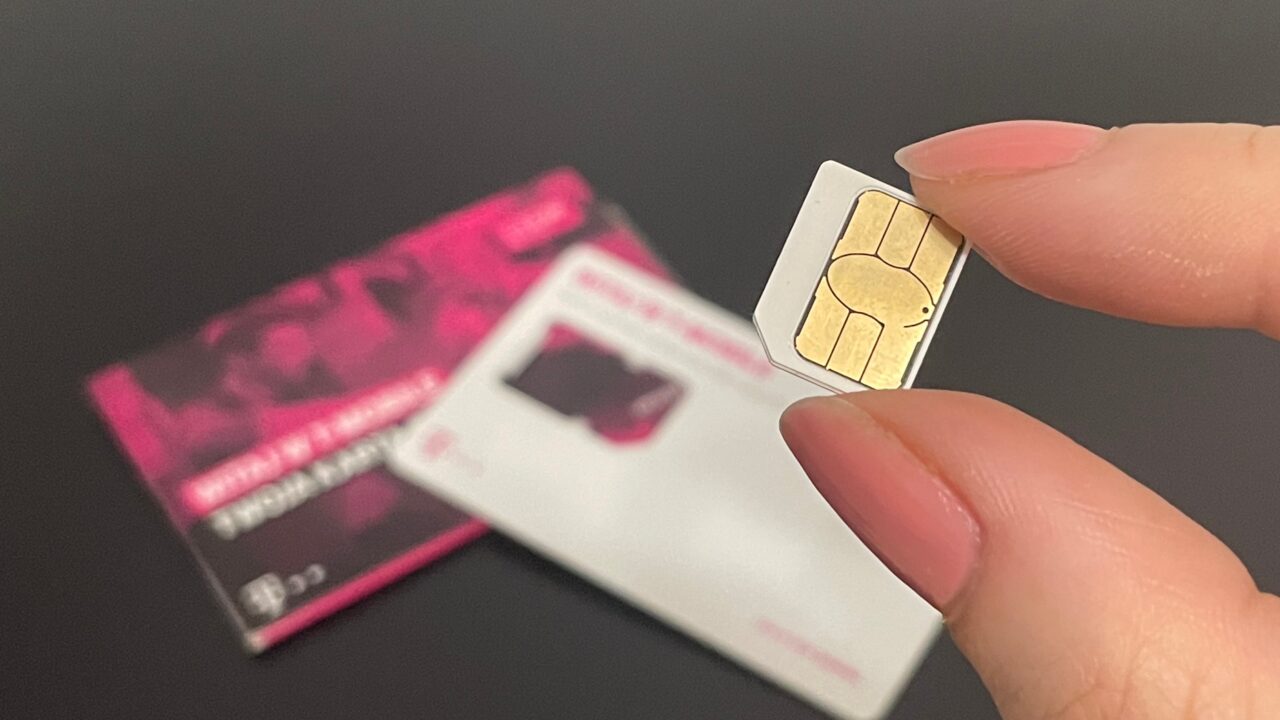

Fot. Jolanta Szczepaniak / Android.com.pl

Szybkie działanie jest wymagane, gdy dojdzie do przejęcia naszego numeru telefonu poprzez wyrobienie „kopii” naszej karty SIM (lub eSIM) u operatora. Przestępca, dysponując informacjami o ofierze, może zamówić kopię karty SIM, sugerując np. uszkodzenia nośnika. Użytkownik traci nagle dostęp do sieci, a w praktyce cała komunikacja trafia w międzyczasie do przestępcy, np. połączenia, wiadomości czy bankowe kody do weryfikacji.

Pozostaje jeszcze kwestia narzędzi do inwigilacji (np. Pegasus, czyli znane oprogramowanie szpiegujące izraelskiej firmy NSO Group), które może infekować dowolny telefon z dowolnego miejsca na świecie. Do zainfekowania urządzenia ofiary wykorzystuje się wiele różnych wektorów ataków, np. złośliwe linki, ataki typu man-in-the-middle, ataki fizyczne oraz wektor Sherlock (exploit, który nie wymaga żadnej interakcji ze strony ofiary, tzw. zero-click). Na tak wyspecjalizowane ataki niestety polecane sposoby na zabezpieczenie smartfonów mogą okazać się niewystarczające.

Źródło: mcx.pl, bitdefender.pl. Zdjęcie otwierające: rawpixel.com / Freepik

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.

Artykuł Smartfony na celowniku przestępców. Poradnik bezpieczeństwa dla użytkowników pochodzi z serwisu ANDROID.COM.PL – społeczność entuzjastów technologii.

News Related-

Małgorzata Kożuchowska i Redbad Klynstra byli parą. Wygadała się Katarzyna Nosowska

-

Oto ile pieniędzy zarabiają nauczyciele w roku 2023/2024. Takie są ich wypłaty i dodatki. Zobacz minimalne wynagrodzenie 28.11.2023

-

Janek poszedł tylko po jedzenie dla królików. Został ciężko ranny

-

CCC przecenia skórzane kozaki Lasocki. Zachwycają prostym krojem. Okazje też w eobuwie, Deichmann

-

Nie minęło 48 godzin. Błaszczak musi się tłumaczyć z deklaracji

-

Dania ze szkolnej stołówki. Koszmar czy miłe wspomnienie z dzieciństwa? Tak gotowano w PRL

-

Rosja szykuje uderzenie? Putin zatwierdził plan ws. armii

-

Ekstraklasa siatkarek. Pewna wygrana ŁKS Commercecon Łódź

-

Dane medyczne Polaków w sieci. Niewiele można z tym zrobić (aktualizacja)

-

Burza stulecia paraliżuje południową Rosję i Krym; zalane autostrady i budynki, setki tysięcy ludzi bez prądu

-

Android Auto: odświeżone Mapy Google w kolejnych samochodach

-

Lech Wałęsa ujawnił, co zrobił z pieniędzmi za Pokojową Nagrodę Nobla. Piękny gest

-

"Milionerzy" - Tomasz szedł jak burza, ale poległ na pytaniu o byka

-

Urządzili kobietom piekło i uciekli. Usłyszeli zarzuty. Znamy szczegóły